去中心化金融(DeFi)作为以太坊生态中最活跃和创新的领域,近年来在资产规模、用户参与度及协议多样性方面均取得显著进展。其无需许可、透明且可组合的特性,使其成为区块链技术落地最具代表性的应用场景。然而,随着DeFi协议的快速迭代与资本聚集,安全事件频发已成为制约其可持续发展的关键挑战之一。多起因智能合约漏洞、预言机操纵或跨协议交互风险引发的攻击事件,不仅造成巨额资金损失,也对用户信任和行业声誉构成严重冲击。

本文将以Uniswap imBTC池攻击事件为切入点,结合bZx闪电贷攻击等典型案例,探讨DeFi生态系统中反复出现的安全隐患,并围绕智能合约审计、流动性机制设计及防御体系构建等维度,深入分析当前行业在安全保障方面的短板与应对策略。

Uniswap imBTC池攻击事件深度解析

1. 攻击时间线与资金流向还原

2023年4月18日,Uniswap上的imBTC/ETH流动性池遭遇攻击,黑客通过构造恶意合约操控交易逻辑,成功耗尽池内流动性,盗取约30万美元的ETH和imBTC。攻击发生后,链上数据显示攻击者利用ERC-777代币的回调机制,在转账过程中触发Uniswap池的重入漏洞,实现资产窃取。

2. ERC-777代币漏洞的技术机理

ERC-777标准引入了“操作钩子(operator hook)”机制,允许在转账前后执行自定义逻辑。然而,若智能合约未正确处理回调函数,攻击者可借此构造恶意操作钩子,在Uniswap等协议中引发重入攻击。此次事件中,imBTC作为ERC-777代币,其与Uniswap V2的交互未充分防御此类回调风险,导致资产被非法转移。

3. JulienBouteloup的链上数据分析

DeFi安全专家JulienBouteloup通过链上追踪指出,攻击者创建了一个“假池”,模拟Uniswap的兑换逻辑并诱导系统错误定价,从而以极低价格清算资产。他进一步强调,该漏洞早在16个月前的审计中已被识别,但未引起足够重视,反映出行业对历史漏洞响应机制的不足。

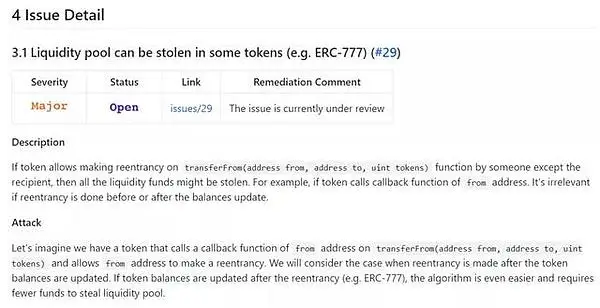

4. Uniswap官方GitHub漏洞响应进展

在事件曝光后,Uniswap团队在其GitHub仓库中将该问题标记为“重大安全漏洞”,并注明“正在审查”。截至目前,尚未发布正式修复方案或补偿措施,暴露出开源协议在漏洞响应速度和责任边界方面的挑战。

DeFi协议攻击模式案例扩展

1. bZx闪电贷攻击双事件对比分析

2020年2月,DeFi借贷平台bZx遭遇两次闪电贷攻击,间隔仅数日。首次攻击中,攻击者通过Flash Loan借入大量ETH,随后在Kyber Network操控代币价格,利用预言机数据延迟漏洞获利约30万美元;第二次攻击采用类似策略,但通过更复杂的套利路径获取约65万美元收益。两次攻击虽细节不同,但核心均在于利用闪电贷机制与价格预言机的协同缺陷。

2. 价格预言机操纵的技术路径

攻击者借助闪电贷实现零抵押套利,关键在于操控DeFi协议依赖的价格预言机。具体路径包括:在短时间内通过去中心化交易所(如Kyber)制造异常交易,诱导预言机读取错误价格数据;随后在目标协议(如bZx)中以失真价格执行清算或套利操作,从而非法牟利。该方式暴露了链上价格数据易受短期流动性冲击的风险。

3. 两次攻击的共性漏洞特征

尽管攻击载体和执行路径略有差异,两起事件均暴露出DeFi协议的共性安全缺陷:一是对闪电贷机制缺乏有效风控,允许大规模资金在单笔交易中被操控;二是价格预言机设计未考虑抗操纵性,未能引入时间加权平均价格(TWAP)等防御机制;三是智能合约逻辑存在可重入风险,为复杂攻击组合提供了空间。

4. 累计百万美元损失的行业警示

bZx事件累计损失近百万美元,成为DeFi安全风险的标志性案例。其影响远超单一项目层面,揭示出整个生态系统的结构性隐患:过度依赖未经验证的金融原语、跨协议交互中的信任传导风险,以及开源代码复用导致的漏洞扩散。该事件促使行业重新审视“可组合性”设计范式,并加速推动预言机安全标准与链上风控机制的演进。

DeFi生态系统的结构性安全隐患

1. 智能合约审计的局限性探讨

尽管智能合约审计已成为DeFi项目上线前的标准流程,但其在实际应用中仍存在显著局限。以Uniswap imBTC池攻击事件为例,该漏洞早在16个月前的审计中已被提及,但未能被及时修复。这反映出当前审计机制主要依赖人工审查和有限测试环境,难以覆盖所有潜在攻击路径。此外,审计报告通常不具备法律约束力,项目方对建议的采纳程度不一,导致部分高危漏洞长期存在。

2. 流动性池机制的设计缺陷

自动做市商(AMM)模型虽然提升了交易效率,但其价格发现机制存在固有风险。攻击者可通过创建“假交换池”操纵资产价格,进而触发套利行为并耗尽流动性池资产。这种设计缺陷使得DeFi协议容易成为价格操控的目标,尤其在低流动性或非主流代币池中更为明显。imBTC事件表明,即使主流平台也难以完全规避此类系统性风险。

3. 跨协议交互的复合风险

DeFi生态的高度可组合性虽增强了金融创新,但也带来了跨协议交互的复合风险。bZx闪电贷攻击事件即凸显了这一问题:攻击者通过跨协议调用,在短时间内操纵多个平台的价格数据,实现无风险套利。这种攻击模式利用了不同协议间的信息不对称与响应延迟,形成链式风险传导,最终造成累计百万美元级损失。

4. 开源代码复用带来的漏洞传导

DeFi项目普遍采用开源代码复用策略以加快开发进程,但这也导致漏洞在多个协议间快速传播。一旦某个核心组件存在安全缺陷,大量衍生项目将同步暴露于风险之中。例如,ERC-777代币标准的兼容性问题不仅影响Uniswap,还可能波及其他集成该标准的DeFi平台,形成系统性安全隐患。这种漏洞传导机制极大增加了整体生态的脆弱性。

安全防御体系的进化方向

随着DeFi生态的快速扩展,安全威胁呈现出复杂化、系统化的趋势,促使行业必须构建多层次的安全防御体系。首先,在链上监控方面,实时链上监控系统的构建成为防范攻击的关键手段。通过部署智能合约事件监听器与异常交易识别算法,可以实现对链上资金流动的即时追踪与风险预警,从而在攻击发生前或初期阶段进行干预。

其次,形式化验证技术的应用前景广阔。该技术通过对智能合约代码进行数学建模与逻辑推理,能够从理论上证明其行为的正确性,显著降低因代码漏洞导致的安全风险。尽管目前形式化验证仍面临成本高、工具链不完善等挑战,但其在关键基础设施中的应用价值已逐步显现。

在治理机制层面,多签治理与紧急熔断机制为协议提供了更强的抗攻击能力。多签机制通过分散决策权,防止单一控制点被攻破;而熔断机制则可在检测到异常波动时暂停关键功能,避免损失扩大。此外,建立行业级安全白帽激励计划也至关重要。通过设立标准化的漏洞披露与奖励机制,可有效调动全球安全研究人员的力量,提前发现并修复潜在风险。

最后,用户资产保护意识的提升路径不容忽视。加强用户教育,普及钱包管理、权限控制及风险识别等基础知识,是构建DeFi安全生态的最后一道防线。